Podstawy sieci z Cisco IOS. Moduł 2: VLAN

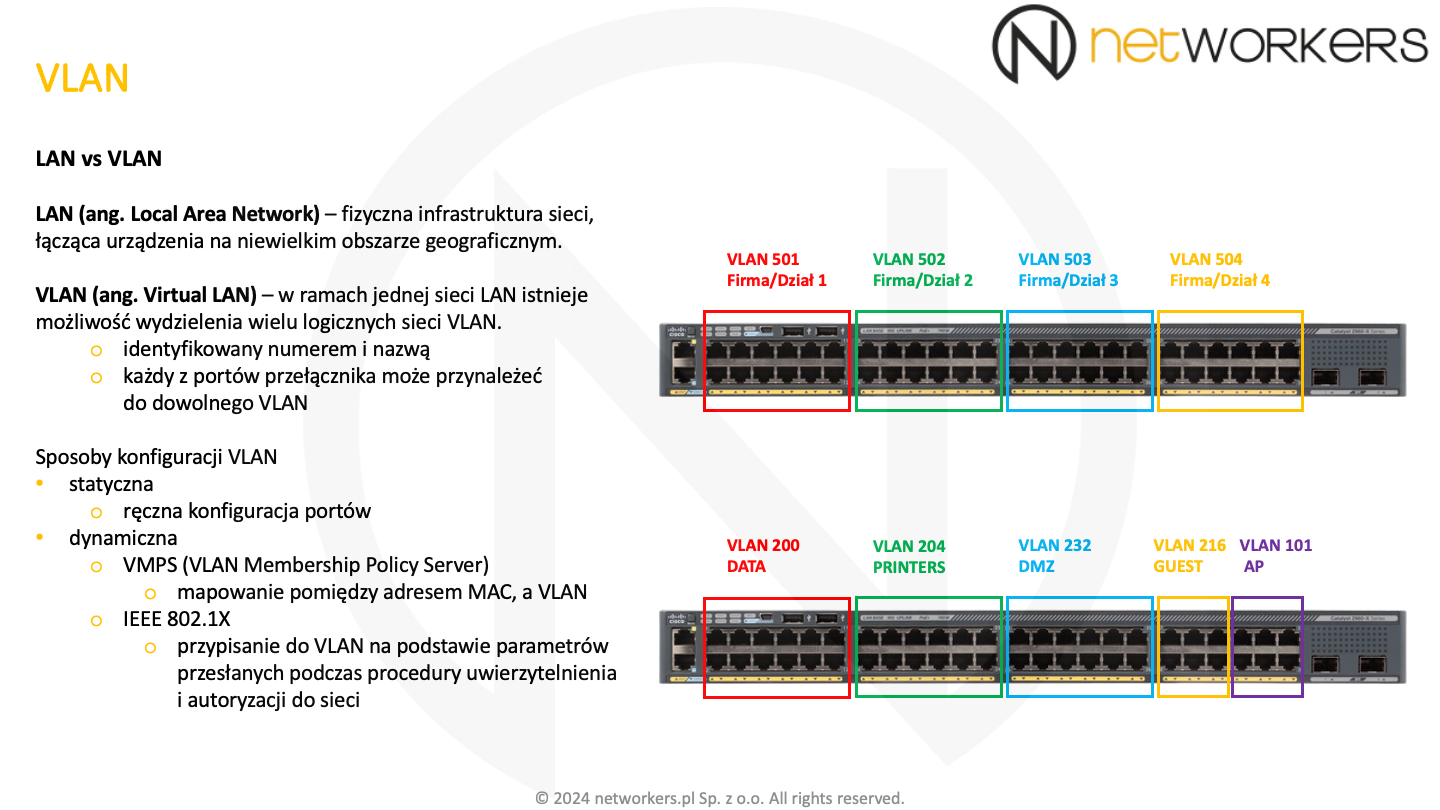

W ramach jednej infrastruktury fizycznej może istnieje wiele logicznych czy wirtualnych sieci określanych jako VLAN (Virtual LAN).

Tworzenie logicznych sieci VLAN polega na odpowiednim pogrupowaniu portów przełącznika. Domyślnie wszystkie należą do VLAN o numerze 1. Zatem domyślnie mamy jedną wirtualną sieć. Do każdego wpisu wiążącego adres MAC z portem, w tablicy przełączającej dodawany jest numer VLAN. W trakcie przełączania ramek tablica przeszukiwana jest tylko w ramach danego VLAN. Zatem z punktu widzenia wpiętych do przełącznika urządzeń, każdy VLAN staje się oddzielną siecią logiczną.

Patrząc na nasz slajd, urządzenia wpięte do portów w ramach VLAN 501 nie będą mogły się komunikować z urządzeniami wpiętymi do portów w ramach VLAN 502. O różnych sposobach realizacji komunikacji pomiędzy VLAN powiemy sobie dopiero w module 3. Na tym etapie warto znać tylko cel, w jakim stosuje się podział sieci na VLAN. Najczęściej jest nim potrzeba uruchomienia różnych mechanizmów bezpieczeństwa per VLAN lub zapewnienie izolacji. Często ta izolacja nie ma być całkowita, stąd dodatkowo instaluje się urządzenia filtrujące lub uruchamia inne mechanizmy, którymi zajmiemy się w module 3.

Przypisanie portów do VLAN może odbywać się statycznie lub dynamicznie. Metoda statyczna polega na ręcznym określeniu przynależności portów do VLAN i nią będziemy zajmować się w tym module. Metoda dynamiczna wymaga zewnętrznego serwera VMPS (VLAN Membership Policy Server) lub zastosowaniu IEEE 802.1X. Serwerów VMPS się już obecnie nie stosuje.

Natomiast w przypadku IEEE 802.1X warto zainteresować się Cisco ISE (Identity Services Engine).

Cisco ISE zapewnia dynamiczne i zautomatyzowane podejście do egzekwowania zasad dostępu oraz segmentacji i mikro-segmentacji w sieci, w tym możliwość dynamicznego określenia VLAN. Cisco ISE jest też centralnym punktem weryfikacji stanu i zgodności urządzenia czy systemu, tożsamości i poświadczeń oraz egzekwowania zdefiniowanych polityk, z którym integruje się resztę infrastruktury. Jego bazą jest moduł NAC (Network Access Control), którego zadaniem jest udzielanie dostosowanych do posiadanych ról i funkcji w organizacji dostępów dla urządzeń i użytkowników.

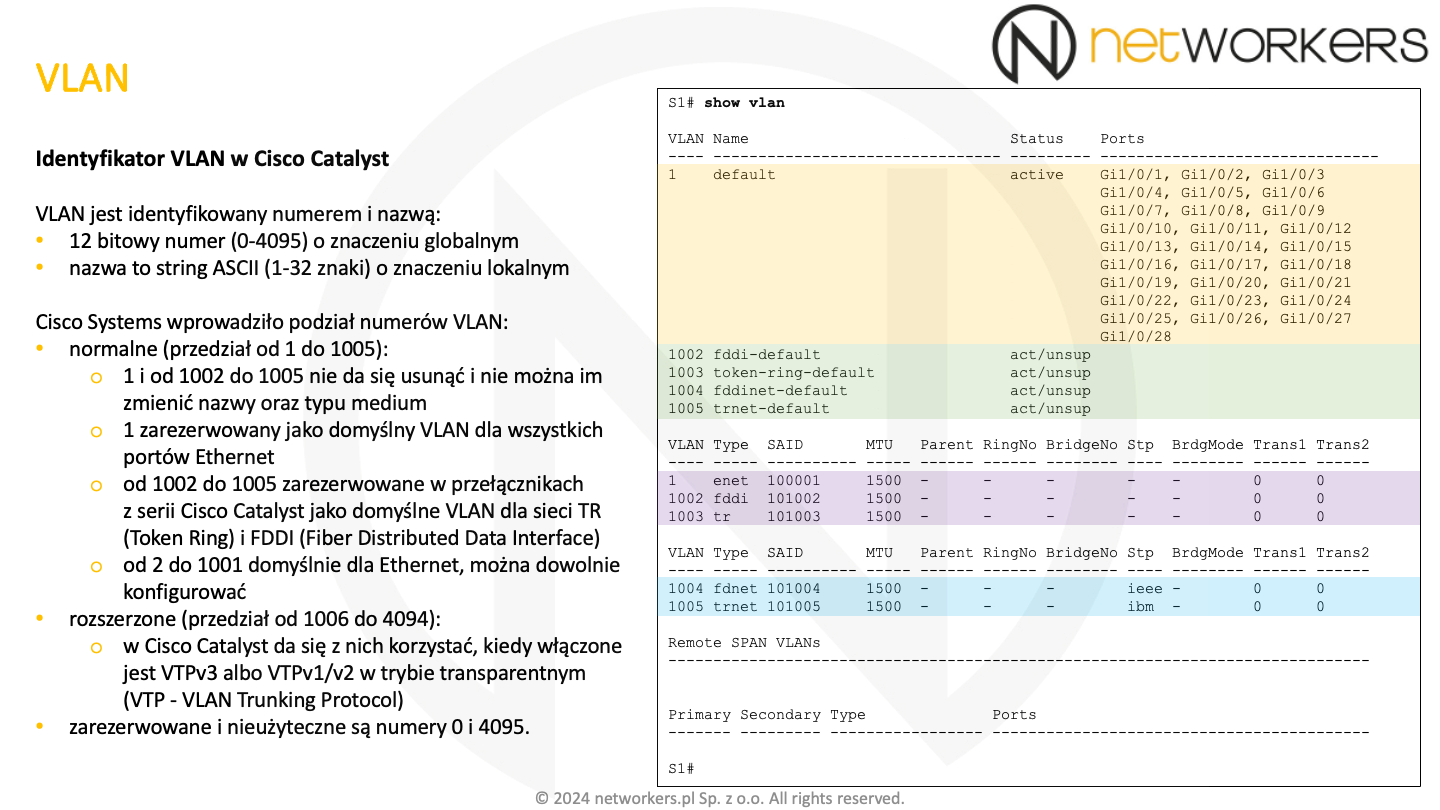

VLAN są identyfikowane numerem i nazwą, przy czym numer VLAN ma znaczenie globalne w ramach całej sieci lokalnej, a nazwa tylko lokalne w ramach danego urządzenia. Niemniej, zaleca się utrzymywanie spójności w nazwach VLAN w ramach całej sieci. Im większa sieć tym jest to trudniejsze, stąd do tego celu można zastosować protokół VTP (VLAN Trunking Protocol). Więcej o VTP będzie dopiero w module 6, dlatego na ten moment o tę spójność będziemy dbać ręcznie.

Nazwa VLAN może posiadać od 1 do 32 znaków ASCII. Kiedy jej nie podamy, to przełącznik utworzy ją według wzorca VLANXXXX, gdzie w miejsce XXXX wstawi numer VLAN dopełniony do 4-cyfr od lewej strony zerami. Numer jest wartością 12-bitową, zatem mamy do dyspozycji aż 4096 możliwości, od 0 do 4095. Należy jednak pamiętać, że nie wszystkie są dla nas dostępne.

Przełączniki Cisco Catalyst wprowadzają podział na normalne VLAN, w zakresie od 1 do 1005 oraz rozszerzone VLAN, w zakresie od 1006 do 4094. Wartości 0 i 4095 nie można używać. VLAN rozszerzone da się konfigurować tylko, jeżeli przełącznik ma uruchomione VTP w wersji 3 albo kiedy działa VTP w wersji 1 lub 2 i został przestawiony w tryb transparentny VTP. Wynika to z tego, że VTP w wersji 1 i 2 nie przenosi informacji o VLAN rozszerzonych. Robi to dopiero VTP w wersji 3.

Domyślnie wszystkie porty przełącznika należą do VLAN 1, co widać na żółtawym tle w wydruku polecenia "show vlan". Warte uwagi są też widoczne na zielonawym tle VLAN od 1002 do 1005. VLAN tych nie da się usunąć i nie da się im zmienić nazwy. Na fioletowym tle zostały oznaczone domyślne VLAN odpowiednio dla Ethernet (1), FDDI (1002) oraz Token Ring (1003). Są to VLAN, jakie przypisujemy do portów. W sieci Ethernet w ramach jednego segmentu rozgłoszeniowego stosowany jest tylko jeden VLAN. TR (Token Ring) i FDDI (Fiber Distributed Data Interface) wykorzystują ich więcej, stąd też te widoczne na błękitnym tle.

W sieci opartej o technologię Token Ring stosowane są dwa rodzaje VLAN. Token Ring Bridge Relay Function (TrBRF) VLAN, którego domyślna wartość to 1005 i Token Ring Concentrator Relay Function (TrCRF) VLAN o domyślnej wartości 1003. Do portów przypisujemy TrCRF VLAN, które to są wirtualnymi pierścieniami w sieci Token Ring. Dzięki TrBRF VLAN porty należące do różnych pierścieni, to jest TrCRF VLAN mogą się ze sobą komunikować. Zatem TrBRF udostępnia funkcje mostowania czy z angielskiego bridging-u pomiędzy pierścieniami w sieci Token Ring. Do komunikacji pomiędzy różnymi TrBRF stosuje się już routery. I tak, jak w Token Ring mamy domyślny VLAN TR 1003 (TrCRF) i domyślny VLAN TRNET 1005 (TrBRF), tak samo w FDDI mamy domyślny VLAN FDDI 1002 i domyślny VLAN FDDINET 1004. NET w nazwie to skrót od Network Entity Title. Zatem na niebieskawym tle są VLAN, które pełnią jakby funkcje spajające pierścienie tych technologii w jeden segment.

To tak bez wchodzenia w szczegóły, na tyle dokładnie na ile to potrzebne do zrozumienia tego, co widać na zrzucie poleceń. Bo znowu, to wszytko jest bardzo ciekawe, ale nadaje się bardziej na zajęcia dla przyszłych historyków, niż techników czy inżynierów. Choć sam pamiętam jeszcze czasy, gdzie na zajęciach w akademii Cisco pokazywałem przełącznik i karty obsługujące Token Ring. To było za czasów, kiedy jeszcze w ramach akademii Cisco używaliśmy centralek ISDN i uczyliśmy jak konfigurować ISDN jako łącze zapasowe. Natomiast już wtedy nie uczyło się konfiguracji Token Ring. To tylko tak by zobrazować, jak dawno temu to było i jak bardzo użyteczna to dziś wiedza. Poza tym, te VLAN i tak są oznaczone na naszym zrzucie jako "act/unsup", co oznacza, iż obecna platforma już i tak nie obsługuje ani Token Ring, ani FDDI. Niemniej, są one zarezerwowane w Cisco IOS dla zgodności wstecz.

Jak chodzi o numery oraz nazwy VLAN, to jest to podobnie jak z nazwami hostname. Warto przyjąć w ramach organizacji jakąś nomenklaturę nazewniczą i się jej trzymać. Dlatego jeżeli ktoś chce zrobić coś raz i mieć spokój, to zachęcamy do konsultacji takich rzeczy z nami, czy nawet zlecenie zaprojektowania ich nam. Czasem lepiej, jak zrobi to ktoś, kto ma doświadczenie i wie co w praktyce jest, a co nie jest istotne oraz ma styczność z wieloma różnymi wymaganiami i scenariuszami.

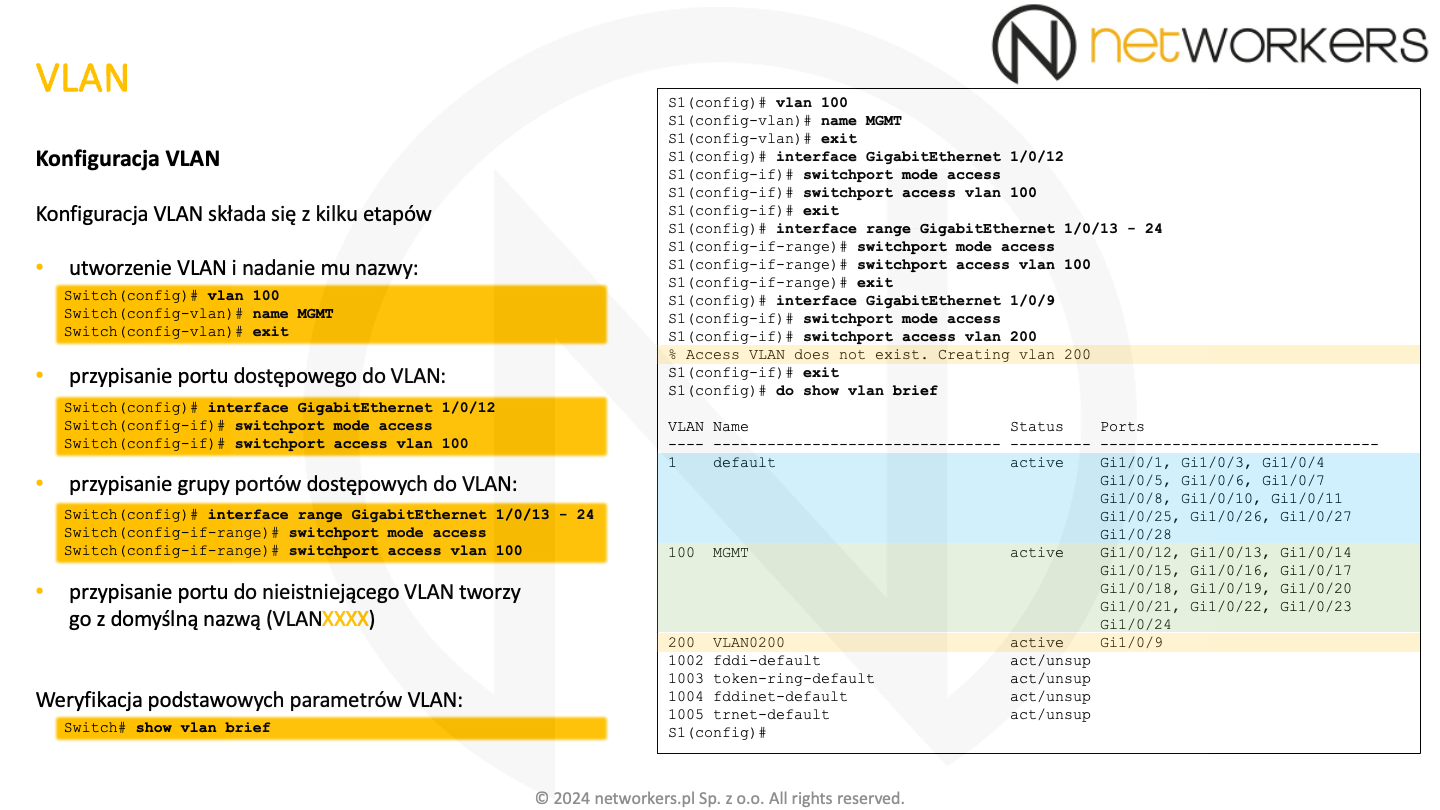

Konfiguracja VLAN składa się z kilku etapów. W trybie konfiguracji globalnej należy użyć polecenia "vlan", wskazując numer VLAN jako parametr. Następnie wszystkie wydawane polecenia będą dotyczyły tego VLAN. W naszym przypadku ustawiamy tylko jego nazwę z użyciem polecenia "name".

Kiedy mamy już wstępnie przygotowane potrzebne VLAN, możemy przystąpić do pogrupowania portów. W tym celu należy wejść do konfiguracji konkretnego interfejsu lub zakresu interfejsów i użyć dwóch poleceń:

- "switchport mode access", które konfiguruje port w tryb dostępowy, czyli zwykły port przewidziany do obsługi jednego VLAN,

- "switchport access vlan", które przypisuje konkretny VLAN do portu.

Na slajdzie mamy przykład konfiguracji zarówno pojedynczego portu, jak i zakresu portów. Korzystanie z zakresów jest wygodne, gdy mamy do ustawienia w podobny czy taki sam sposób większą ilość portów, co przy konfiguracji przełącznika jest czymś częstym. Dlatego najlepiej jest grupować kolejne porty w ramach jednego VLAN, wtedy łatwiej definiuje się ich zakres.

U samej góry zrzutu widać, że utworzyliśmy VLAN 100. Niżej na żółtawym tle widać komunikat jaki pojawia się, gdy przypisujemy port do VLAN, którego wcześnie nie stworzyliśmy. Zgodnie z komunikatem widać niżej w wyniku "show vlan brief", że VLAN ten został stworzony. Natomiast ma on domyślną nazwę, tworzoną według wzorca VLANXXXX, gdzie w miejsce XXXX wstawiany jest numer VLAN dopełniony do 4-cyfr od lewej strony zerami. Oczywiście nazwę tą można w dowolnym momencie zmienić.

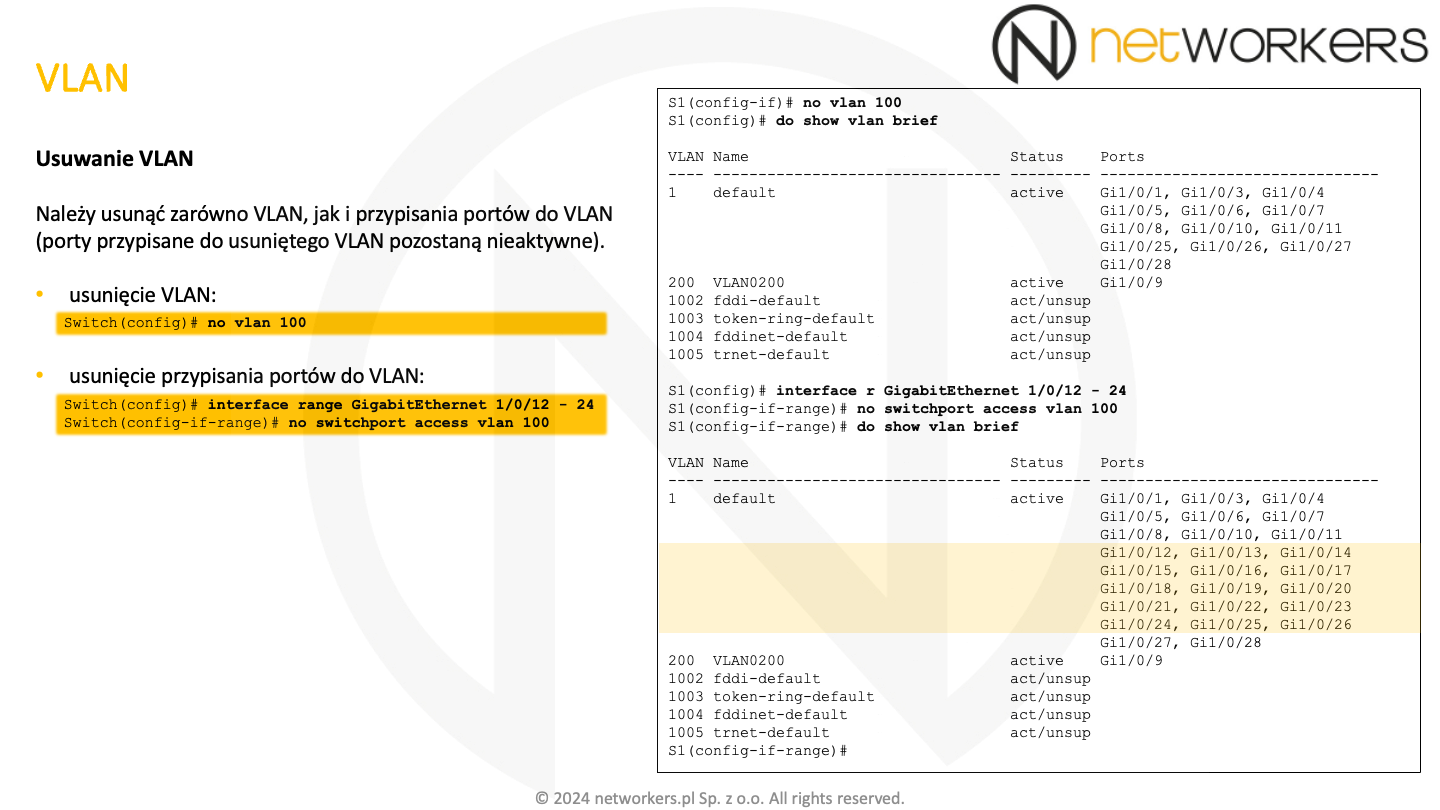

Usunięcie VLAN jest procesem odwrotnym. Zatem musimy zarówno usunąć VLAN z użyciem polecenia "no vlan", jak i też usunąć przypisania portów do VLAN z użyciem "no switchport access vlan" lub nadpisać to powiązanie z użyciem innego VLAN.

Przykład poprawnego usunięcia VLAN widać na zrzucie poleceń, gdzie porty wróciły do domyślnego VLAN 1.

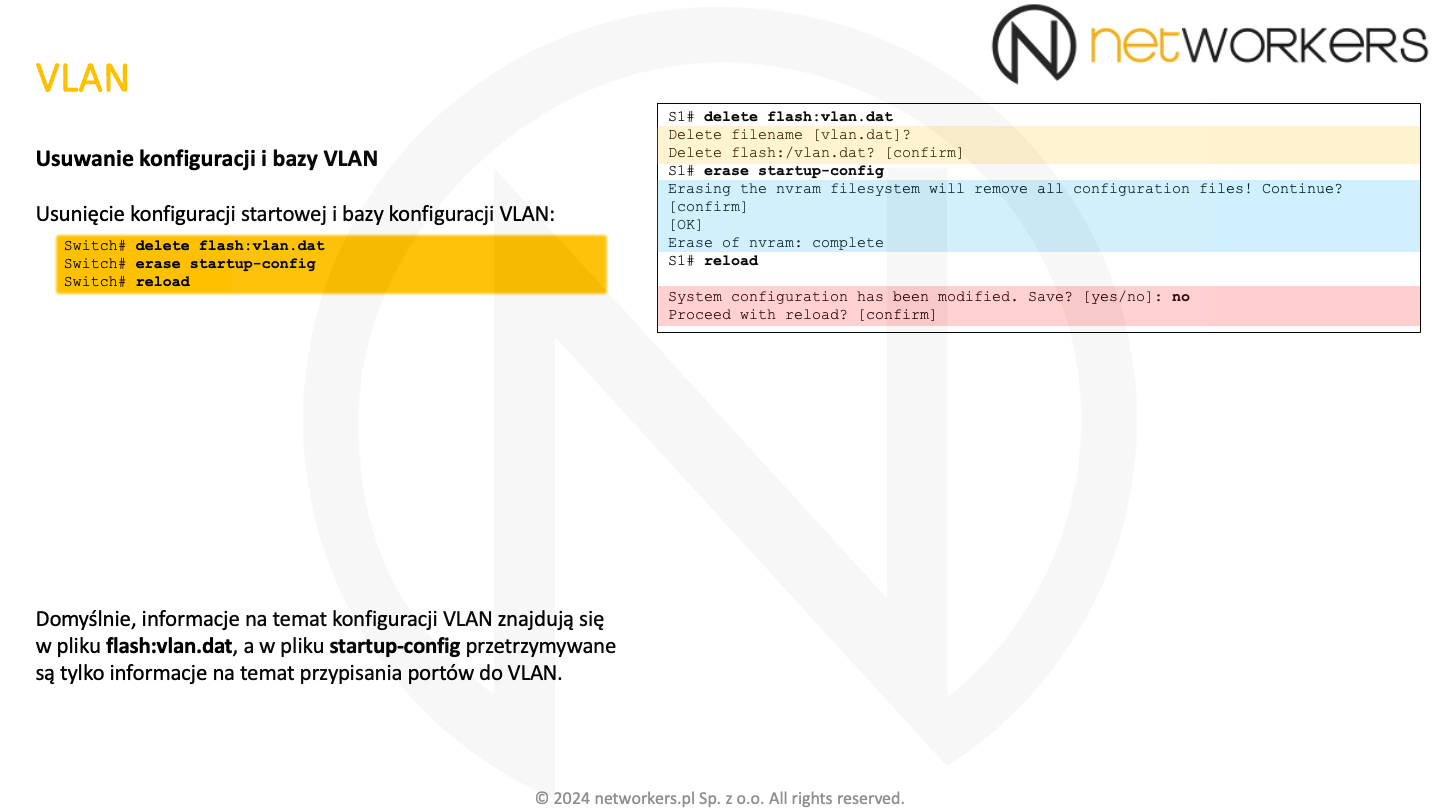

Należy pamiętać, że konfiguracja VLAN przetrzymywana jest domyślnie w innym pliku. Zatem jeżeli chcemy zresetować przełącznik do ustawień fabrycznych czy usunąć jego konfigurację startową, to oprócz pliku "startup-config" należy też usunąć plik "flash:vlan.dat". To z czego to wynika wymaga szerszego kontekstu, który przedstawimy dokładnie dopiero w module 6.

Przy usuwaniu konfiguracji i restarcie urządzenia warto zwracać szczególną uwagę na komunikaty i zapytania wyświetlane przez system Cisco IOS. Należy czytać je ze zrozumieniem. Ich przykłady widać na zrzucie poleceń.

Przed kolejną porcją wiedzy zachęcamy do przećwiczenia i utrwalenia tej poznanej tutaj. Skorzystaj z naszych ćwiczeń!